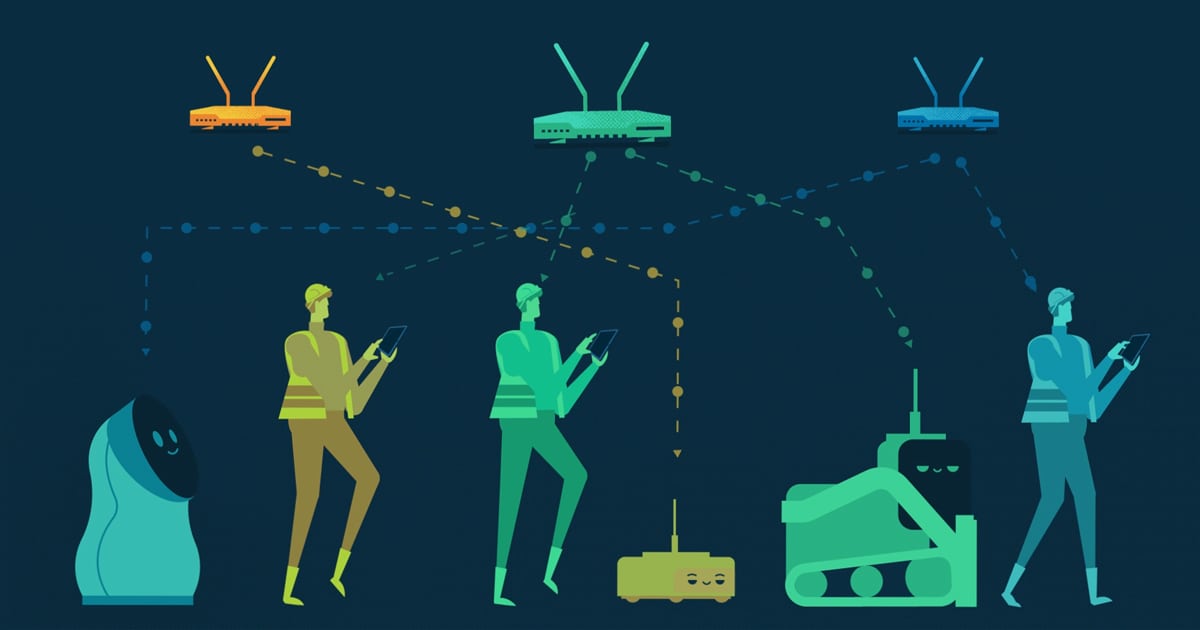

Wiosną zostanie uruchomiona kolejna runda naboru do cieszącego się dużą popularnością programu WiFi4EU. Po raz kolejny europejskie gminy będą mogły skorzystać ze wsparcia, przyznawanego według kolejności zgłoszeń. Z tej okazji Komisja Europejska przygotowała specjalny […]