Bezpieczeństwo cybernetyczne obecnie zdaje się być bardziej sztuką, niż nauką. Różne kraje posiadają odmienne wymagania odnośnie zapewniania tego rodzaju bezpieczeństwa. Wymagania te definiowane są przez szeroki zakres przepisów, nakazów oraz […]

Jaki poziom zabezpieczeń jest odpowiedni dla systemów technologii operacyjnych? Cyberubezpieczyciele poszukują Odpowiedzi

Jaki poziom zabezpieczeń jest odpowiedni dla systemów technologii operacyjnych? Cyberubezpieczyciele poszukują Odpowiedzi

Bezpieczeństwo cybernetyczne obecnie zdaje się być bardziej sztuką, niż nauką. Różne kraje posiadają odmienne wymagania odnośnie zapewniania tego rodzaju bezpieczeństwa. Wymagania te definiowane są przez szeroki zakres przepisów, nakazów oraz […]

Trzy największe wyzwania związane

Trzy największe wyzwania związaneInstytucje edukacyjne stały się regularnym celem dla cyberprzestępców. W rzeczywistości, aż 13 procent wszystkich naruszeń danych osobowych dotyczyło sektora szkolnictwa w pierwszej połowie 2017 roku, co miało swoje odzwierciedlenie w […]

Zmiany w regulacjach dotyczących cyberbezpieczeństwa, o których globalne serwisy finansowe muszą wiedzieć

Zmiany w regulacjach dotyczących cyberbezpieczeństwa, o których globalne serwisy finansowe muszą wiedzieć

Cyberataki osiągnęły status globalnej epidemii. Cyberprzestępcy obierają sobie za cele organizacje, infrastrukturę krytyczną oraz rządy na całym świecie. a ataki są niezwykle wyrafinowane w swej formie i zawsze przeprowadzane w […]

Spostrzeżenia wykonawcze: Powstrzymywanie zagrożeń rozpoczyna się od powrotu do podstaw

Spostrzeżenia wykonawcze: Powstrzymywanie zagrożeń rozpoczyna się od powrotu do podstaw

W ciągu ostatniego roku doszło do wielu poważnych naruszeń bezpieczeństwa. Wpłynęły one na miliony organizacji. Skradzione zostały dziesiątki milionów nazwisk wraz z danymi osobowymi. Skutkowało to odszkodowaniami wartymi miliardy dolarów. […]

GDPR: dodatkowy pazur w ochronie danych osobowych

GDPR: dodatkowy pazur w ochronie danych osobowych

Naruszenia danych oraz związane z nimi kradzieże tożsamości osiągnęły skalę epidemii. Według ostatniego globalnego badania przeprowadzonego przez KMPG International więcej niż połowa (55%) konsumentów potwierdza, iż zaprzestała robienia zakupów online […]

Przyszłość cyberbezpieczeństwa część II: Potrzeba automatyzacji

Przyszłość cyberbezpieczeństwa część II: Potrzeba automatyzacji

Wiele organizacji niechętnie łata dziury w zabezpieczeniach lub wymienia uszkodzone urządzenia, ponieważ obawiają się zakłócenia niezbędnych usług i procesów. W dzisiejszej ekonomii cyfrowej, gdzie dane mają wartość pieniądza, bycie w […]

Uwaga na cryptojacking

Uwaga na cryptojacking

Fortinet zachęca użytkowników do uważnego sprawdzenia komputerów w przypadku ich mocnego spowolnienia. Mogli nieświadomie przekazać moc obliczeniową swoich urządzeń cyberprzestępcom, którzy wykorzystali ją do cryptojackingu - nowej techniki ataków.

Przyszłość Bezpieczeństwa w Sieci Część I: Problem złożoności

Przyszłość Bezpieczeństwa w Sieci Część I: Problem złożoności

Wydaje się, iż w dzisiejszych czasach CSO ciągle widzą zapalone czerwone lampki na swoich deskach rozdzielczych, które ostrzegają ich o kolejnym złamaniu bezpieczeństwa. Aktualnie dochodzi do wielu incydentów związanych z […]

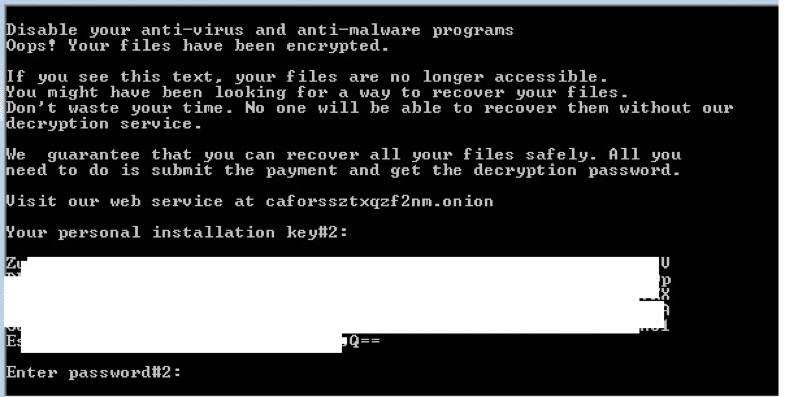

BadRabbit pędzi przez świat

BadRabbit pędzi przez świat

Nowy ransomware nazwany BadRabbit został po raz pierwszy wykryty we wtorek, 24 października w Rosji i na Ukrainie. Niewielką liczbę infekcji odnotowano także w pozostałej części wschodniej Europy, Niemczech i […]

Aż 2/3 instytucji finansowych doświadczyło w 2016 roku cyberataku.

Aż 2/3 instytucji finansowych doświadczyło w 2016 roku cyberataku.

Cyberbezpieczeństwo staje się dla banków i innych instytucji finansowych coraz większym wyzwaniem. Dzieje się tak z uwagi na wzrastającą popularność urządzeń Internetu Rzeczy (IoT) oraz zachowania konsumentów, którzy chętnie korzystają […]