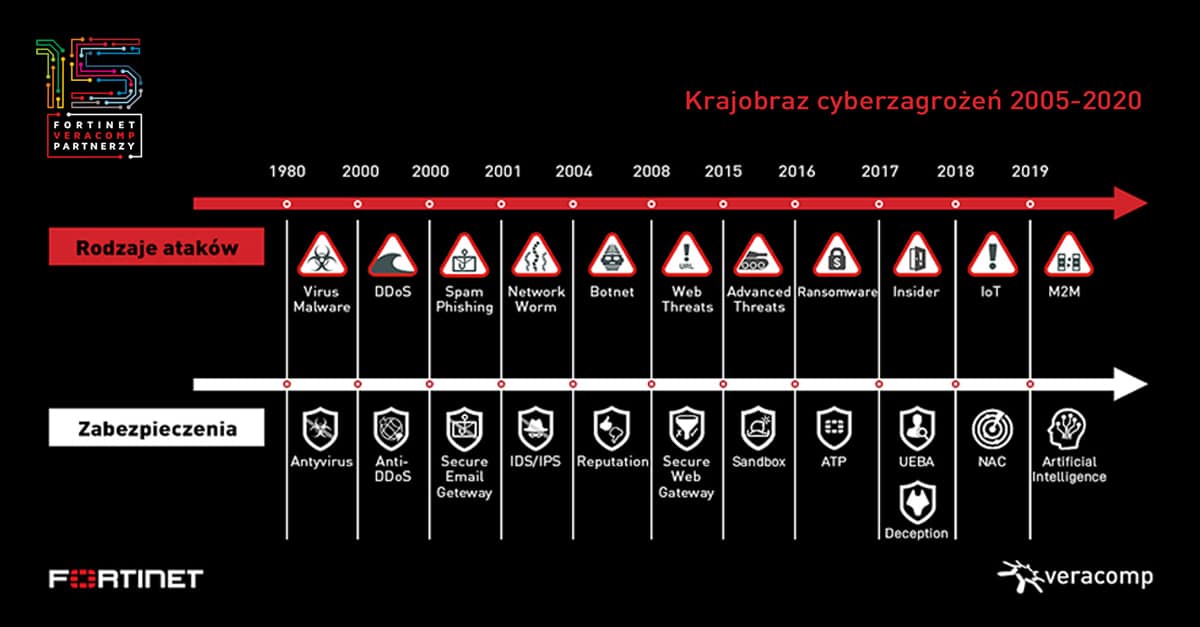

Według prognoz IDC1 w 2022 roku światowe wydatki na rozwiązania w zakresie bezpieczeństwa osiągną 133,8 miliardów dolarów. Tak wysoka suma podyktowana jest stale rosnącą aktywnością cyberprzestępców, dla których ataki od lat są nie tylko przyjemnością, ale lukratywnym źródłem zysków sięgających ponad 1,5 biliona dolarów rocznie! Jak do tego doszło? Z okazji 15 lat współpracy firmy Fortinet i Veracomp podsumowują, w jaki sposób zmieniał się w tym czasie krajobraz zagrożeń oraz możliwości w zakresie ochrony przed nimi.

Narodziny cyberprzestępczości

Wraz z upowszechnianiem się Internetu coraz więcej osób i instytucji zaczęło umieszczać swoje dane w sieci. Zorganizowane podmioty przestępcze dostrzegały w nich potencjalne źródło dochodów i za pośrednictwem sieci zaczęły kraść dane od ludzi i rządów. To sprawiło, że twórców wirusów, będących komputerowymi wandalami, którzy przez ataki wyrażali swoje antyspołeczne postawy, zastąpili cyberprzestępcy.

Szacunki firmy Bromium & McGuire2 pokazują jak w ciągu 15 lat ten proceder stał się bardzo lukratywnym biznesem. Badacze szacują, że przemysł cyberprzestępczy tylko w 2018 roku wygenerował co najmniej 1,5 biliona dolarów przychodów i są to bardzo ostrożne szacunki! W tym nielegalnym procederze pomagają odległe zakątki Internetu, zwane Dark Webem. Ukryte głęboko, nieindeksowane przez wyszukiwarki zasoby, które ponoć są 5000 razy większe od Sieci jaką znamy, są mekką hakerów.

Dość powiedzieć, że gdyby cyberprzestępczość była krajem to biorąc pod uwagę najnowsze dane o PKB z Banku Światowego (2018 r.), znalazłaby się na 13. miejscu pod względem PKB.

Anatomia zła

Przełomowy dla rozwoju cyberprzestępczości okazał się rok 2003. Zaczął się od spektakularnego ataku DoS (denial-of-service) spowodowanego przez robaka SQL Slammer Worm, który w ciągu 10 minut zainfekował prawie 75 000 komputerów. Finalnie 2003 był jednak rokiem, w którym nastąpił spadek liczby globalnych epidemii. Ataki zaczęły stawać się coraz bardziej ukierunkowane, a złośliwe kody ? bo już nie tylko proste wirusy ? zaczęły być tworzone z myślą o nielegalnym zarabianiu pieniędzy.

W 2007 roku koń trojański Storm Worm, który w błyskawiczny sposób zainfekował miliony komputerów i połączył je w sieć jest modelowym przykładem botnetu, czyli sieci używanej przez cyberprzestępców do własnych celów, m.in. rozsyłania spamu, przeprowadzania ataków DDoS czy dystrybuowania złośliwych kodów.

Na świecie pojawiają się też trojany, które na celownik biorą banki i ich użytkowników. ZeuS (2007), Tiny Banker Trojan (2012), Gameover ZeuS i inne złośliwe kody skutecznie przejmowały dane dostępowe klientów największych banków na świecie.

Komputerowy robak Conficker w 2008 roku zaraża od 9 do 15 milionów komputerów, a w 2019 r. wciąż można go znaleźć na ok. 0,5 miliona maszyn. Jego łupem padają serwery Microsoftu, Windowsy, a ofiarami są Francuska Marynarka Wojenna, Brytyjskie Ministerstwo Obrony, Bundeswehra i inne instytucje rządowe na świecie.

W 2012 roku masowo zaczęło rozpowszechniać się nowe zagrożenie: ransomware. Jest to kategoria złośliwego kodu, który szyfruje dysk zainfekowanego komputera i za jego odblokowanie oczekują przelewu w bitcoinach. CryptoLocker, który był jednym z pierwszych (2013) tego typu ataków, zanim został na dobre wyeliminowany zarobił dla hakerów ok. 3 milionów dolarów. Szacuje się, że w samej tylko pierwszej połowie 2018 roku doszło do 181,5 miliona ataków na świecie. Najbardziej znany ransomware ? robak WannaCry ? w 2017 roku w ciągu 24 godzin zaraził ponad 230 000 komputerów w ponad 150 krajach. Uderzył w hiszpańską Telefónicę, część brytyjskiej Narodowej Służby Zdrowia (NHS), FedEx, Deutsche Bahn, Honda, Renault, a także rosyjskie Ministerstwo Spraw Wewnętrznych.

Ostatnia dekada to również czas gigantycznych wycieków danych. W 2013 roku były pracownik CIA Edward Snowden upublicznił dane ukazujące skalę z jaką rządowa agencja bezpieczeństwa NSA szpiegowała społeczeństwo. W latach 2013-2014 łupem hakerów pada Yahoo. Przestępcy otrzymują dostęp do kont i danych osobowych 3 miliardów użytkowników i udostępniają je w Dark Webie (świat dowiaduje się o tym dopiero w 2016 roku!). Podobnie dzieje się w 2013 roku z danymi firmy Adobe ? wyciek danych 153 milionów użytkowników. W 2019 roku dochodzi do wycieku danych 100 milionów Amerykanów i 6 milionów Kanadyjczyków z korporacji finansowej Capital One, na szczęście dane nie przedostają się na ciemną stronę sieci.

Nowy cel: smartfony

Lata dwutysięczne to moment, w którym świat na masową skalę zaczyna korzystać z telefonów komórkowych. Choć w tej dziedzinie prawdziwy przełom nastąpił dopiero w 2007 roku wraz z premierą pierwszego smartfona jakim był iPhone, to już w 2004 roku pojawił się Cabir ? pierwszy robak atakujący telefony komórkowe, który rozprzestrzenił się w ponad 40 krajach. Na szczęście był to bardziej tzw. proof of concept niż realne zagrożenie i poza szybszym drenażem baterii nic więcej nie robił.

Inne złośliwe kody nie były już tak łaskawe. Robak Comwar (2005) wysyłał MMS-y do wszystkich kontaktów, trojan Boxer.AA (2012), z kolei rozsyłał kosztowne SMS-y na tzw. numery premium. Ale znacznie groźniejszy był Loki (2017), który w swej najłagodniejszej formie działania wyświetlał dużą ilość banerów reklamowych, a skrajnością był wybuch baterii w wyniku przegrzania smartfona podczas procesu wydobywania kryptowalut. Według analityków GData w samym tylko trzecim kwartale 2017 roku dostępnych było ponad 810 965 plików, będących złośliwymi kodami, a ich nowe odmiany malware?u atakującego urządzenia z Androidem pojawiały się 10 sekund.

IoT: Zaatakować można wszystko

Zbliżając się do końca tej pobieżnej opowieści o historii złośliwych kodów trzeba jeszcze wspomnieć o tym, że dziś komputerem jest praktycznie wszystko. Internet Rzeczy, którego korzenie sięgają lat 80-tych XX wieku według prognoz Cisco może obejmować dziś swoim zasięgiem nawet do 50 miliardów połączonych urządzeń innych niż komputery, tablety czy telefony. Urządzenia takie jak routery, inteligentne systemy oświetleniowe, kamery monitorujące, opaski fitness, telewizory, nawet samochody udostępniane w sieciach care sharingu mogą łatwo zostać zainfekowane. Według Symanteca urządzenia IoT doświadczają średnio 5200 ataków miesięcznie, a ewentualne szkody wynikające z tych ataków mogą dotyczyć ujawniania poufnych informacji, zagrożeń dla bezpieczeństwa pracy maszyn po wykorzystanie ich idącej w miliony masy do przeprowadzania niszczycielskich ataków DoS.

Spektakularnym przykładem jest tutaj maware Mirai, który w 2016 roku zamienił wiele ruterów, kamer IP i innych urządzeń IoT w sieć botów, a następnie wykorzystał je do jednych z największy w historii ataków DDoS (Distributed DoS). Szybkość zapytań wysyłana do strony francuskiego dostawcy OVH osiągnęła poziom 1 Tb/s i skutecznie spowolniła sieć oraz dostęp do wielu popularnych usług takich jak Twitter, Reddit, Netflix, Airbnb.

Podsumowanie: Poza rok 2020

Na początku lat 90-tych na świecie na wolności znajdowało się zaledwie kilkadziesiąt tysięcy znanych złośliwych kodów. W 2007 roku było ich już około 5 milionów. Według danych AV Test każdego dnia pojawia się 350 000 unikalnych próbek złośliwego oprogramowania. Najnowsze trendy wyraźnie pokazują, że choć sam wróg ? wirus ? pozostaje mniej więcej ten sam to złośliwe kody skierowane do osób prywatnych, czy też kradzież danych korporacyjnych dotykają miliony różnorakich urządzeń w tym samym czasie. Głównym problemem staje się szybkość i skala ruchu jaki trzeba sprawdzić, by zapewnić bezpieczeństwo każdej rzeczy wyposażonej w mikroprocesor. Równocześnie cyberprzestepcy sięgają po coraz bardziej wyrafinowane metody ataków, które zaczynają wykorzystywać sztuczną inteligencję. Według specjalistów istotne będzie wykorzystywanie podobnych strategii obrony sieci przez różne firmy i instytucje.

Wiadomo, że przy nakładach ponoszonych przez hakerów na rozwój złego oprogramowania nie da się zabezpieczyć wszystkiego. Dlatego na poziomie firm do głosu powinna dochodzić racjonalna polityka bezpieczeństwa. Oznacza to, że już nie wystarcza sam zakup odpowiedniego oprogramowania czy sprzętu zabezpieczającego, ale równie ważna jest znalezienie odpowiedzi na pytanie co i jak należy chronić.

Przypisy:

1) https://www.idc.com/getdoc.jsp?containerId=prUS44935119