Bezpieczeństwo cybernetyczne obecnie zdaje się być bardziej sztuką, niż nauką. Różne kraje posiadają odmienne wymagania odnośnie zapewniania tego rodzaju bezpieczeństwa. Wymagania te definiowane są przez szeroki zakres przepisów, nakazów oraz ustaw. Nawet organizacje należące do infrastruktury o kluczowym znaczeniu, dostarczające niezbędnych produktów i usług, stosują w środowiskach technologii operacyjnych (ang. operational technology - OT) zabezpieczenia o różnym poziomie skuteczności. Umieszczenie grupy specjalistów do spraw bezpieczeństwa cybernetycznego w jednym pokoju równie łatwo może skutkować kłótnią, jak i opracowaniem planu zabezpieczeń. Ile w takim razie firma powinna zainwestować w zabezpieczenia cyfrowe swoich systemów operacyjnych, a także jaki powinien być ich poziom skuteczności?

Odpowiedzi na to pytanie są różne w zależności od konsekwencji finansowych, które można ponieść w przypadku ataku na system zabezpieczeń. Większość przedsiębiorstw korzysta z pewnych formuł do określania zwrotu z inwestycji w przypadku ochrony fizycznej oraz cybernetycznej. Przykładowo, możliwe jest określenie kosztu spełnienia wymagań w zakresie bezpieczeństwa cyfrowego, które stawiane są przez nakazy lub przepisy, zaś zwrot z inwestycji można przyrównać do wysokości kar lub sankcji wynikających z ich niewypełnienia. W praktyce jest to podobne do kosztów ubezpieczenia na wypadek konwencjonalnych zdarzeń, które są znane i przewidywalne, takich jak awarie sprzętu, pożary, powodzie, tornada, huragany itp. Miały one miejsce już wcześniej i mogą być one ocenione przez likwidatorów szkód pod kątem potencjalnego ryzyka. Firmy ubezpieczeniowe są w stanie oszacować prawdopodobieństwo wystąpienia tych zdarzeń, wycenić poniesione szkody, a następnie przygotować kalkulację pakietu ubezpieczeniowego dla klienta.

Ubezpieczycielom zdecydowanie trudniej jest ocenić ryzyko krachu branżowego spowodowanego przez atak cybernetyczny. Nie ma pewności co do tego, jakie szkody przyniosą następstwa takiego ataku oraz kiedy i czy w ogóle nastąpi. Do łatwych nie należy również określenie wysokości inwestycji, jaką należy ponieść na rzecz bezpieczeństwa cybernetycznego, które zapewni należytą ochronę ponad wymagania stawiane firmie przez lokalne przepisy. Mimo to poziom zabezpieczeń cyfrowych, które przedsiębiorstwo musi zapewnić, aby zapobiec naruszeniu bezpieczeństwa, jest właśnie tym, co cyberubezpieczyciel musi być w stanie oszacować.

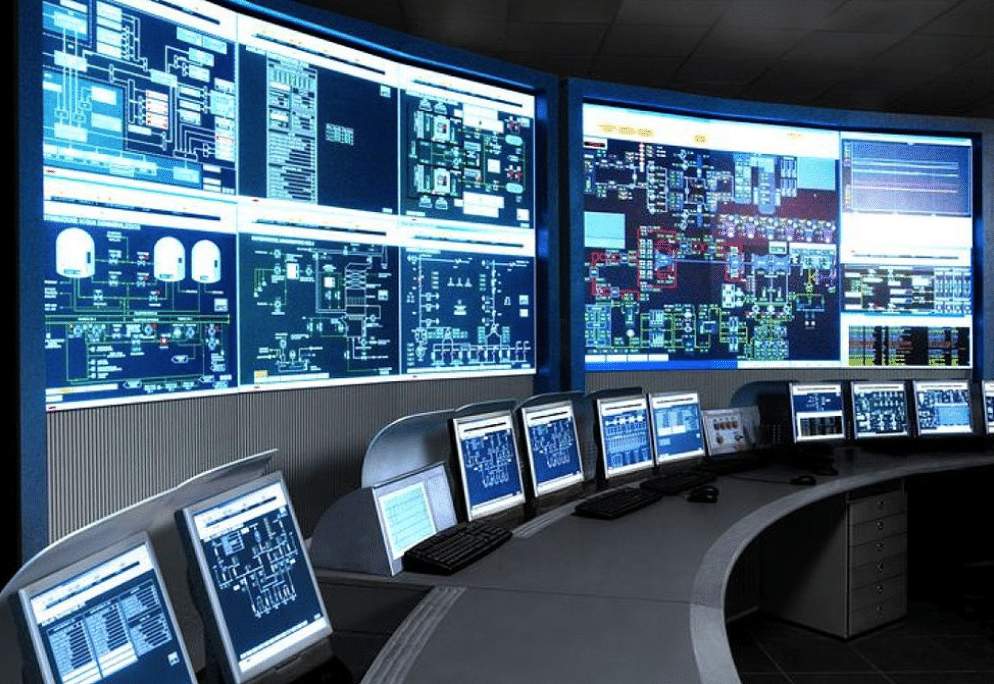

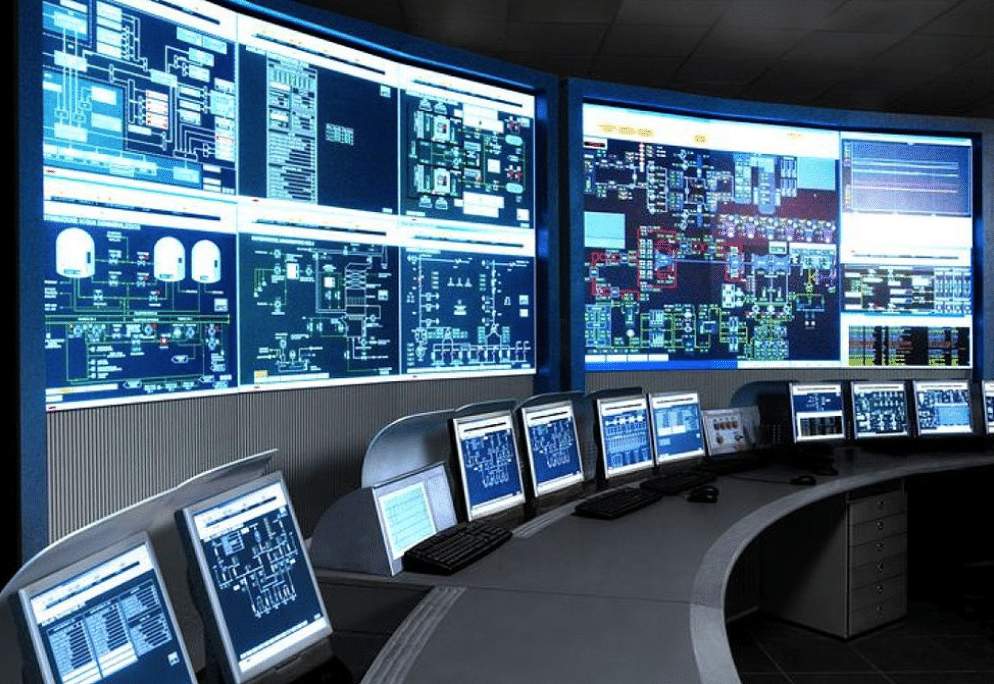

Skutecznie przeprowadzony atak na kluczowe elementy infrastruktury pozwala na wiele: od prostych manipulacji środowiskiem operacyjnym, urządzeniami i/lub sprzętem bez wyrządzania szkód, aż po zniszczenie samego środowiska. Może mieć katastrofalne skutki dla zdrowia oraz własności - nie tylko na terenie firmy, ale nawet w jej otoczeniu - nie uwzględniając dalszych konsekwencji takiego zdarzenia dla organizacji lub osób, które uzależnione są od kluczowych usług firmy będących celem ataku, zwłaszcza w przypadku takich świadczeń, jak dostarczanie wody, prądu, ropy lub gazu. Należy wziąć pod uwagę również inne czynniki, takie jak to czy dany system może być celem ataku grup przestępczych, terrorystów lub aktywistów. Wszystkie te elementy składają się na znaczące ryzyko, nad którym firma ma niedostateczną kontrolę. Przedsiębiorstwo ma jednak możliwość pracy nad rozwiązaniami z zakresu bezpieczeństwa, które chronić będą systemy OT w przypadku ataku. Zatem pytanie, poza prostym "ile powinno kosztować ubezpieczenie cybernetyczne?", brzmi "w jaki sposób firma ubezpieczeniowa powinna wyliczyć koszt takiej usługi i jakiej zniżki może udzielić klientom w zależności od stosowanych przez nich zabezpieczeń systemów OT?". Aby udzielić odpowiedzi, w pierwszej kolejności należy poznać wszystkie elementy systemu OT, które są podatne na atak, rozpoczynając od paneli operatorskich poprzez urządzenia końcowe, a na punktach, w których łączą się systemy IT i OT kończąc. Mapowanie i analiza owych systemów jest kluczowa do określenia odpowiednich rozwiązań z zakresu cyberbezpieczeństwa dla ochrony sieci OT przed atakiem albo do skutecznego ograniczenia jego skutków.

Z drugiej strony - ile firma należąca do infrastruktury o kluczowym znaczeniu powinna przeznaczać na cyfrowe zabezpieczenia, aby zapewnić sobie jak najbardziej optymalny koszt ubezpieczenia? Jednym ze sposobów, aby poznać odpowiedź na powyższe pytanie jest określenie najbardziej skutecznego poziomu zabezpieczeń dostępnego na przestrzeni całego systemu OT, w tym również punktów łączenia się systemów IT oraz OT. Poziom ten prawdopodobnie będzie wykraczał poza wymagania stawiane przez przepisy, ustawy lub nakazy, przez co może być nieopłacalny.

Mimo to firmy powinny otrzymywać zniżki na ubezpieczenia, jeżeli stosują zabezpieczenia wykraczające poza wymagane minimum. W przypadku zabezpieczeń na najniższym wymaganym poziomie stawka byłaby jednolita, zaś na najwyższym - maksymalnie obniżona. Takie podejście dałoby przedsiębiorstwom podstawę, dzięki której mogłyby one określać zwrot z inwestycji na rzecz ubezpieczenia w porównaniu do stopnia tolerancji ryzyka, przy jednoczesnym zmniejszaniu owego ryzyka w stosunku do całego systemu (w przypadku cyberataku).

Oczywiście łatwiej powiedzieć niż zrobić. Wyzwanie polega na dokładnej ocenie wszystkich aspektów infrastruktury o kluczowym znaczeniu i określeniu możliwych strat na skutek ataku. Na szczęście coraz więcej firm ubezpieczeniowych podejmuje to wyzwanie i udoskonalają one plany związane z ryzykiem oraz bezpieczeństwem cyfrowym takich systemów. Na rynku amerykańskim są to, na przykład: American Interna_onal Group, Chubb Limited oraz XL Group Ltd; firmy te już od 2015 roku pracują nad zaopatrzeniem branż należących do infrastruktury o kluczowym znaczeniu w ubezpieczenia od zagrożeń cyfrowych. Jest to częściowo związane z tym, że ten rynek ubezpieczeniowy w Stanach Zjednoczonych oszacowano na 2,49 miliarda dolarów w roku 2016, zaś w przyszłości przewiduje się jego wykładniczy wzrost.

Innym i prawdopodobnie ważniejszym powodem jest to, że zmieniający się zakres zagrożeń wywołał rosnące zapotrzebowanie na ochronę środowisk OT w coraz bardziej oddziaływujących na siebie infrastrukturach. Nie należy zapominać, że finalnym rezultatem takiego podejścia jest wprowadzenie finansowego bodźca do podwyższania poziomu zabezpieczeń systemów OT, na czym skorzysta każdy - firmy wdrażające zabezpieczenia o najwyższym poziomie będą nagradzane za te działania zniżkami, a w wyniku zwiększonego popytu na ubezpieczenia ubezpieczyciele docenią wartość tego rynku.

Autor: Ronald J. Herbert, Jr, Michelle Balderson (źródło)